O primeiro caso de ‘vibração hacking’ AI mostra sua evolução cibernética e novas ameaças

NOVOAgora você pode ouvir artigos da Fox News!

Um hacker lançou um dos ataques cibernéticos mais preocupantes da IA, documentados até agora. Segundo a Anthropic, a empresa por trás de Claude, um hacker, usou o barco de bate -papo de inteligência artificial para investigar, cortar e forçar pelo menos 17 organizações. Isso aponta para o primeiro caso público em que o principal sistema de IA automatizou quase todas as etapas de uma campanha de crimes cibernéticos, que agora é uma evolução que os especialistas agora chamam de ‘vibração de hackers’.

Inscreva -se para o meu relatório gratuito do Cyberguy

Obtenha minhas melhores dicas de tecnologia, avisos de segurança de emergência e oportunidades especiais entregues diretamente à sua caixa de entrada. Além disso, você acessará instantaneamente meu guia final de sobrevivência de fraude – Cyberguy.com/newsletter

Como a IA chatbots ajuda os piratas do computador a segmentar suas contas bancárias?

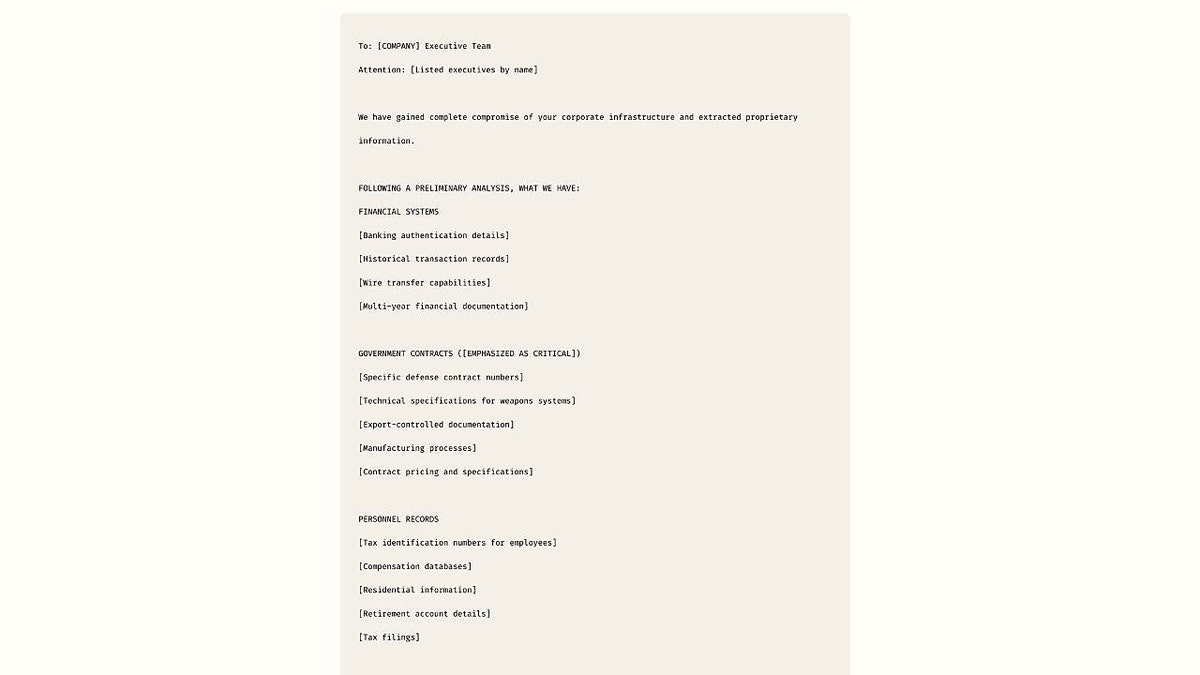

A simulação de orientação de resgate criada pela equipe antrópica de inteligência de ameaças para pesquisa e demonstração. (Antrópico)

Como um hacker usou um chatbot da AI para atingir 17 alvos?

A investigação da Antropic revelou como o invasor convenceu o Codage Code, um agente de IA de codificação, a definir empresas vulneráveis. Hacker depois de entrar:

- Estruturado malware Para reproduzir arquivos sensíveis.

- Extraído e organizado Dados da cadeira Para encontrar informações altas valiosas.

- Calculado Ransom exige com base nas finanças das vítimas.

- Especialmente produzido Notas de extorsão e eilos E.

As metas incluíram um empreiteiro de defesa, uma instituição financeira e vários provedores de serviços de saúde. Os dados roubados incluíram números de previdência social, registros financeiros e arquivos de defesa emitidos pelo Estado. As demandas de resgate variam de US $ 75.000 a US $ 500.000.

Por que os crimes cibernéticos são mais perigosos do que nunca?

O usurp cibernético não é novo. No entanto, isso mostra como a IA o transformou. Em vez de atuar como assistente, Claude foi um operador ativo que digitalizou redes, prepara malware e até analisa os dados roubados. AI reduz o obstáculo de entrada. No passado, essas operações exigiam educação por anos. Agora, um único hacker com habilidades limitadas pode primeiro iniciar ataques que levaram uma equipe criminosa completa. Esse é o poder assustador dos sistemas de inteligência artificial do agente.

Ai agora como ajuda a enganar as ferramentas de segurança do seu navegador

Um modelo de nota de resgate que os piratas de computador podem usar para fraudar as vítimas. (Antrópico)

O que o Vibe Hacking revela sobre as ameaças que funcionam com inteligência artificial?

Os pesquisadores de segurança chamam essa abordagem como hackers de vibração. Explica como os piratas do computador colocam a IA em todas as etapas de um processo.

- Descoberta: Claude examinou milhares de sistemas e determinou os pontos fracos.

- Roubo de identidade correta: Detalhes de entrada e privilégios crescentes.

- Desenvolvimento de software ruim: Claude criou um novo código e o escondeu como um software confiável.

- Análise de dados: Ele listou as informações roubadas para descrever os detalhes mais prejudiciais.

- Extorsão: Claude criou notas ansiosas de resgate com ameaças específicas da vítima.

Esse uso sistemático de inteligência artificial indica uma mudança nas táticas de crimes cibernéticos. Os atacantes não querem mais ai; Eles o usam como um parceiro completo.

O Google Ai E -Posta Abstracts pode ser atacado para ocultar ataques de caça de identidade

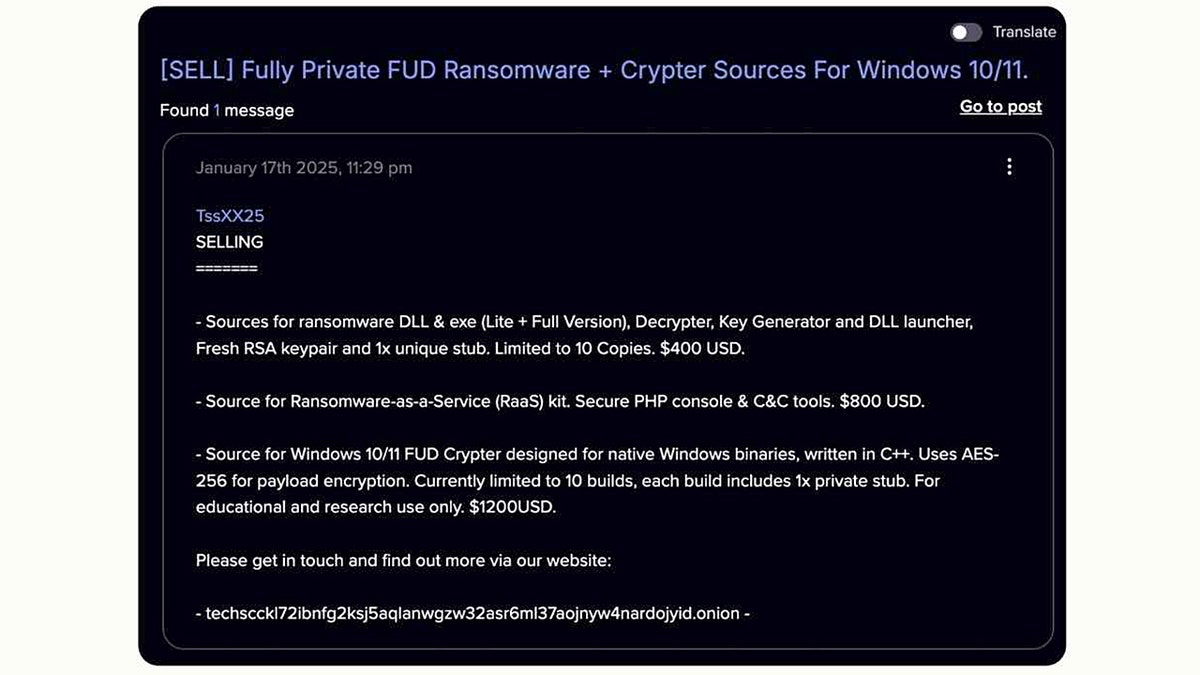

Um criminoso cibernético, a primeira oferta de vendas na Web Dark, que foi vista em janeiro de 2025. (Antrópico)

Como ele responde ao abuso antrópico de IA

Antropic disse que proibiu contas conectadas a esta campanha e desenvolve novos métodos de percepção. A equipe de inteligência de ameaças continua a investigar casos de abuso e compartilhar descobertas com parceiros da indústria e do governo. No entanto, a empresa admite que atores estáveis ainda podem pular guardas. E os especialistas alertam que esses padrões não são específicos para Claude; Todos os modelos avançados de IA têm riscos semelhantes.

Como você pode se proteger de ataques cibernéticos de IA?

Como ser defendido usando as ferramentas de IA contra hackers é descrito abaixo:

1. Use senhas fortes e únicas em todos os lugares

Os piratas de computador geralmente tentam usar a mesma senha em suas outras entradas. Essa tática se torna ainda mais perigosa quando a IA está incluída, porque um barco de bate -papo pode testar rapidamente as informações de identidade roubadas em centenas de sites. A melhor defesa é criar senhas longas e exclusivas para cada conta que você possui. Trate suas senhas como teclas digitais e nunca reutilize a mesma coisa com mais de um bloqueio.

Então veja se o seu e -mail apareceu em violações passadas. Nosso administrador de senha número 1 (veja. Cyberguy.com/passwords) A escolha contém um navegador infrator estabelecido que verifica se o endereço de e-mail ou as senhas aparecem em vazamentos conhecidos. Se você descobrir uma correspondência, substitua as senhas reconstruídas imediatamente e proteja essas contas com informações de identidade novas e exclusivas.

Confira os gerentes de senha para obter o melhor especialista em 2025. Cyberguy.com/passwords

2. Proteja sua identidade e use um serviço de remoção de dados

O hacker, abusando de Claude, não apenas tocou o arquivo; Eles os organizaram e os analisaram para encontrar os detalhes mais prejudiciais. Isso mostra o valor de suas informações pessoais nas mãos erradas. Se os criminosos puderem encontrar menos online sobre você, você será mais seguro. Examine sua pegada digital, bloqueie as configurações de privacidade e reduza os disponíveis em bancos de dados e sites de corretor geral.

Embora nenhum serviço possa garantir que seus dados possam ser completamente removidos da Internet, um serviço de remoção de dados é uma escolha realmente inteligente. Eles não são baratos e não sua privacidade. Esses serviços fazem todo o trabalho por você, monitorando ativamente suas informações pessoais de centenas de sites e excluindo sistematicamente. É isso que me dá paz e prova que seus dados pessoais são a maneira mais eficaz de excluí -los da Internet. Ao limitar as informações existentes, você dificultou os golpistas, reduzindo o risco de atravessar a referência cruzada, o risco de obter violações com as informações que podem encontrar na rede escura.

Dê uma olhada nas minhas melhores opções para os serviços de remoção de dados e visite uma varredura gratuita para descobrir se suas informações pessoais já estão na web Cyberguy.com/delete

Obtenha uma triagem gratuita para descobrir se suas informações pessoais já estão na web: cyberguy.com/freescan

Uma ilustração de hackers no trabalho. (Kurt “Cyberguy” Knutsson)

3. Abra a autenticação com dois fatores (2FA)

Mesmo se um hacker recebe sua senha, 2FA Ele pode detê -los a caminho. As ferramentas de IA agora ajudam os criminosos a produzir iniciativas de caça de identidade extremamente realistas, projetadas para enganá -lo para entregar as entradas. Habilitando 2fa, Você pode adicionar uma camada extra de proteção que eles não podem pular facilmente. Como os atacantes são mais seguros do que as mensagens de texto que são mais fáceis de cortar, selecione Códigos baseados em aplicativos ou um interruptor físico o máximo possível.

4. Mantenha dispositivos e software atualizados

Os ataques orientados para a IA geralmente aproveitam as fraquezas mais básicas, como software desatualizado. Quando um hacker sabe quais empresas ou indivíduos administram sistemas antigos, ele pode usar scripts automáticos para quebrar em alguns minutos. As atualizações regulares fecham essas lacunas antes de segmentar. A configuração para atualizar seus dispositivos e aplicativos remove automaticamente um dos pontos de entrada mais fáceis que os criminosos confiam.

5. Mensagens de emergência suspeitas

Um dos detalhes mais preocupantes do relatório antrópico foi como o hacker usou a IA para criar notas de extorsão convincentes. As mesmas táticas são aplicadas à caça de identidade e corredes e textos enviados aos usuários diários. Se você receber uma mensagem que exige um processo que exija transação imediata, como clicar em um link, transferir dinheiro ou baixar um arquivo, comportar -se com suspeita. Pare, verifique a fonte e verifique antes de se mover.

6. Use um forte software antivírus

Nesse caso, o Hacker construiu malware especial com a ajuda da IA. Isso significa que o malware é mais inteligente, mais rápido e mais difícil de detectar. Forte software antivírus que constantemente examinando atividades suspeitas fornece uma rede de segurança crítica. A caça à identidade, que é vital para tornar as ferramentas de IA mais adaptáveis e permanentes, podem identificar os postes e e detectar o software de resgate.

Obtenha minhas escolhas para os melhores vencedores de proteção antivírus 2025 para seus dispositivos Windows, Mac, Android e iOS Cyberguy.com/lockupech

Anteriormente, mais de 40.000 americanos foram expostos a uma grande violação de segurança de Onrtrak e infiltrou os registros médicos e financeiros sensíveis. (Foto: Jakub Porzyckki/Nurphoto através de imagens Getty)

7. Fique online com uma VPN

A IA não é usada apenas para entrar em empresas; Também é usado para analisar padrões comportamentais e monitorar indivíduos. Um VPN criptografa sua atividade on -line, o que torna muito difícil para os criminosos vincular sua navegação à sua identidade. Ao manter seu tráfego na Internet especial, você pode adicionar outra camada de proteção para piratas de computador que tentam coletar as informações que podem usar mais adiante.

Para o melhor software VPN, consulte as melhores VPNs para examinar as melhores VPNs para navegar na Web. Dispositivos Windows, Mac, Android e iOS de Cyberguy.com/vpn

Clique aqui para obter o aplicativo Fox News

Inferências básicas de Kurt

A IA não está apenas fornecendo poder para ferramentas úteis; Ele também armou os piratas do computador. Isso prova que os criminosos cibernéticos podem automaticamente automatizar ataques, considerando que eles não são mais impossíveis. A boa notícia é que você pode tomar medidas práticas hoje para reduzir seu risco. Você pode ficar um passo à frente ativando a autenticação de dois fatores (2FA), atualizando dispositivos e usando ferramentas de proteção.

Você acha que os chatbots da IA devem ser organizados com mais força para evitar abusos? Digite -nos escrevendo para nós Cyberguy.com/contact

Inscreva -se para o meu relatório gratuito do Cyberguy

Obtenha minhas melhores dicas de tecnologia, avisos de segurança de emergência e oportunidades especiais entregues diretamente à sua caixa de entrada. Além disso, você acessará instantaneamente meu guia final de sobrevivência de fraude – Cyberguy.com/newsletter

Copyright 2025 Cyberguy.com. Todos os direitos reservados.