Hábitos de proteção de dados necessários para uma forte segurança cibernética

Esta história se tornou comum. 2025 No verão, atinge grandes empresas com violações de dados Google E TransnionOs dados do cliente de algumas dezenas de fontes terminaram nas mãos do criminoso.

Os tackers não entraram no sistema primário. Eles têm acesso de um elo fraco em uma corrente maior. Esta é a realidade do nosso mundo digital. Pode não haver barreiras imprecisas.

A cibersopeia eficaz é fácil, construída com hábitos consistentes e é feita como um objetivo difícil de si mesmo. Dessa forma, quando as ameaças inevitáveis aparecem, elas são detectadas, impedidas ou restauradas com danos mínimos.

Vou passar pelos sete hábitos de cibercuidade que formam a raiz do meu sistema de defesa em meus telefones e computadores Android.

7

Bata hackers com um gerente e 2 fa

Os dados mostram Mais de 5% das violações envolvem senhas fracas, roubadas ou usadas. Os criminosos cibernéticos o usam com ataques automáticos chamados de pessoal de certificação.

Eles pegam uma grande lista de nomes de usuário e senhas de uma violação e experimentam milhares de sites até algumas correspondências.

Embora todos saibam que a senha é arriscada, ainda o fazemos. O sistema espera se lembrar mais do que nós Em média, 90 logins únicosO que não é possível.

Os gerentes de senha criptografaram cofres que resolvem esse problema. Eles criam senhas longas e aleatórias, salvam -as atrás de uma senha mestre e as autofilam em aplicativos e sites.

A etapa final em segurança de qualquer conta que seja configurada para autenticação de vários fatores (MFA). Mesmo que um hacker compra sua senha na Web Dark, ela é Okezo sem o segundo fator.

6

Treine seus olhos para pegar a bandeira vermelha de phishing

Os criminosos cibernéticos têm um vocabulário para suas técnicas de manipulação, mas todos eles se tornaram intrigantes.

O phishing vem por e -mail, Smith pelo SMS e o telefone está no telefone. Usando uma nova variante de vising IA.

Atualmente, alguns segundos de áudio da mídia social ou da conversa pública podem criar um clone de voz credível. Uma coleira duplica um ente querido, afirma ser um acidente ou prisão e exige dinheiro imediatamente.

Felizmente, se você se treinar para treinar, as bandeiras vermelhas geralmente são as mesmas.

Os golpistas querem entrar em pânico, não pense. Eles suspenderão “sua conta será suspensa”, “atividades suspeitas serão detectadas” ou “trabalharão agora para evitar finas” usando linhas.

Embora os escândalos da IA o tornem mais polido, muitos ainda têm tipos óbvios ou sentenças desajeitadas que a equipe de comunicação de qualquer organização legítima nunca permite.

Antes de clicar, visite qualquer link para ver o URL de destino no canto inferior do seu navegador. Para ver a visualização, você geralmente pode fornecer o link em um telefone por muito tempo.

Encontre os feitiços ausentes no endereço de e -mail do remetente, como support@micros0ft.com.

Um sinal de alerta de apego inesperado. Empresas válidas raramente enviam faturas irracionais ou relatórios de segurança.

Eles costumam esconder malware. Vá diretamente para a suspeita. Não clique em nenhum link, não faça o download de nenhum anexo ou ligue para um número da mensagem suspeita.

5

Pratique navegar consciente e clicar

Seu navegador ajuda a manter sua janela principal e consciência básica na Internet.

Sempre olhe fechado. Ícone de cadeado e ”https: //“Confirme uma conexão criptografada no início do endereço.

HTTPS Encrypt Data in Transit, enquanto o HTTP não é. É crítico no Wi-Fi público, onde a audição é simples.

Tenha cuidado com o pop-up agressivo e downloads inesperados. O Squareware usa o alerta de vírus falso para empurrar a “correção” para o malware ou o lixo. As agências de segurança válidas não relatam infecções por meio de pop-ups do navegador.

Finalmente, trate as costas da URL com suspeita. Serviços como Bitley e Tinerell podem mascarar o destino original de um link. Ele quer ocultar um site contaminado por trás do visual inocente para aqueles que os fazem como uma ferramenta favorita para golpistas.

Quando você não acredita plenamente que obtém um link curto da fonte, use um site de streaming de link (por exemplo, Unsorten.it) para ver onde ele o leva.

4

Proteja sua conexão em casa e fora

O Wi-Fi público é arriscado em cafés, aeroportos e hotéis. Essas redes são abertas e, muitas vezes, involuntárias, fazem alvos simples.

Uma estratégia comum é uma Ataque de homem no meioEm que um criminoso na mesma rede impede o tráfego entre o seu dispositivo e a Internet.

Não é mais um risco um Wicked duas vezes o ataqueOnde um hacker cria um ponto de acesso falso com um nome de som válido e captura seu tráfego.

Sempre use uma rede privada virtual (VPN) em Wi-Fi público. Ele cria um túnel criptografado para o seu tráfego. Com uma VPN confiável, as pessoas na mesma rede não podem ler seus dados ou ver onde estão acontecendo.

Sua rede doméstica também precisa de proteção. Comece alterando as senhas padrão para o seu Wi-Fi e as configurações de administrador do roteador. Os roteadores geralmente são enviados com certificados padrão como “Admin” e “Senha”. Deixar esses inalterados facilita a comprometimento da sua rede.

Os golpistas podem usar todos os detalhes que você compartilhou nas mídias sociais. O nome do seu animal de estimação e na cidade geralmente responde à pergunta da proteção geral.

Excel em engenharia social cibernética. Eles fazem esses detalhes para fazer crenças, manipulá -lo e usar o ofício para ver a incisão do ataque de pesca.

Publicar uma foto de férias no sinal de tempo real está vazia. As tags de sua cafeteria ou academia favoritas na academia criam uma estimativa de sua rotina.

Tratar informações pessoais como ativos valiosos. Revise suas configurações de privacidade em todas as contas sociais e defina apenas a visibilidade do perfil para pessoais ou amigos.

Por fim, suba ao hábito de compartilhar fotos de suas férias incríveis depois de voltar para casa com segurança.

2

Os backups ajudam você a recuperar a velocidade quando as greves são greves

Considere backups de dados como seguro. Os backups são sua defesa inicial contra resgates, que criptografa seus arquivos e reivindicam pagar.

Os backups também ajudam na falha do dispositivo, danos ou roubo. Se o Ransomware for atingido, um backup recente e limpo permite recuperar uma recuperação rápida. Exclua o dispositivo infectado e recupere do backup.

Backup automático. O objetivo aqui é defini -lo e esquecê -lo. Use o backup de nuvem de Built -in em seu dispositivo. Inicie o backup do iCloud nas configurações, no seu iPhone ou iPad.

No Android, verifique se o Google One ou o Google Drive backup está ativado.

Use um serviço de backup em nuvem ou equipamento embutido, como a Time Machine (MAC) ou o histórico de arquivos (Windows) no seu computador com unidade externa.

1

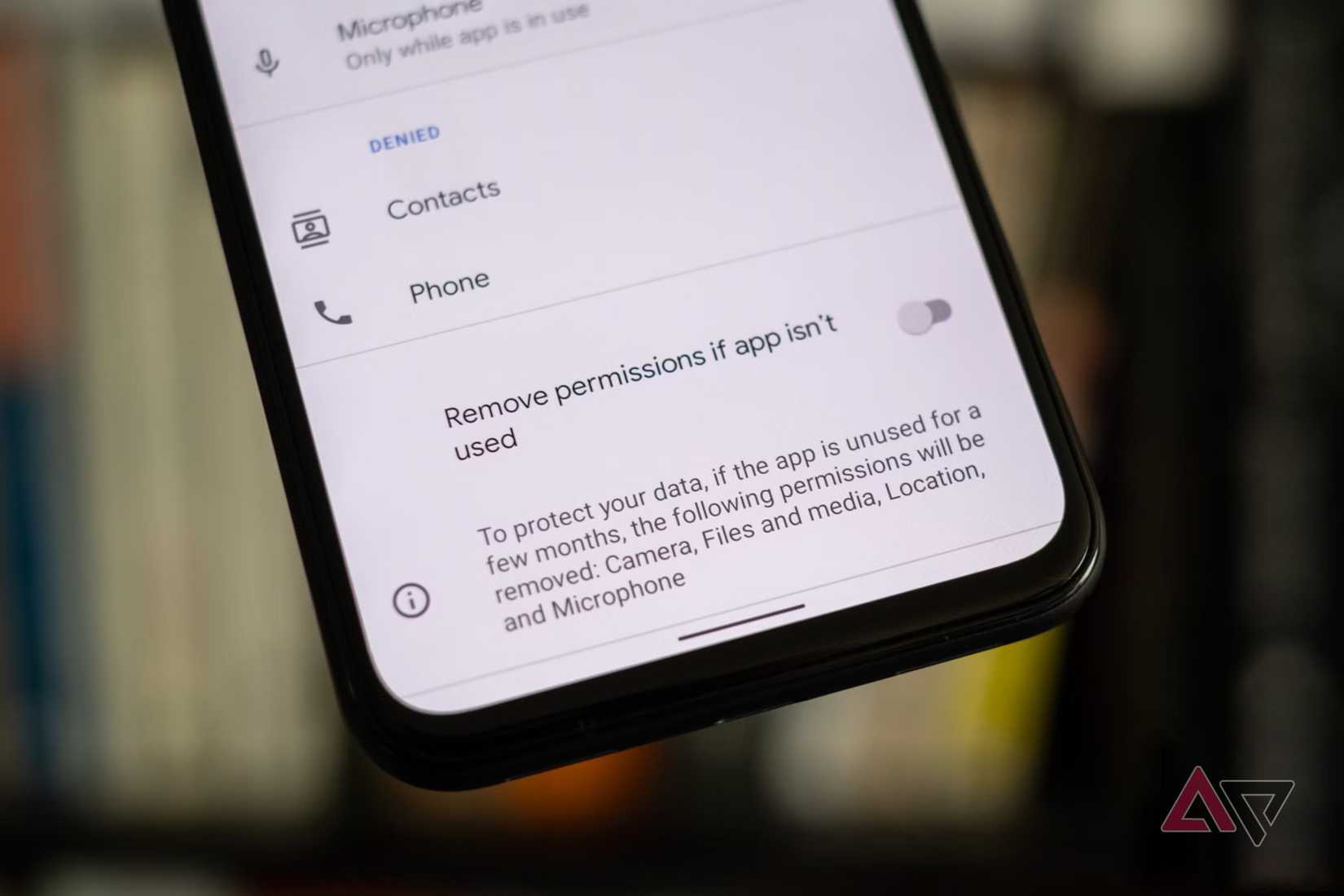

Siga as regras dos direitos mais baixos para os pedidos

Cada aplicativo que você instalou solicitou seus dados e hardware (contato, localização, câmera, microfone).

Siga as regras dos direitos mínimos. Cada aplicativo só precisa de acesso a ele. Um aplicativo de mapa requer apenas sua posição ao usar. Um editor de fotos não é sua identidade ou microfone, você precisa de fotos.

Permissões adicionais criam o risco de privacidade e segurança.

Alguns aplicativos coletam dados para publicidade. Se um aplicativo estiver comprometido e o microfone tiver acesso, poderá ouvir suas conversas.

Isolado, investigado, forte

Se você suspeitar que uma conta foi invadida, trabalhe rapidamente com a resposta de três etapas de um foco.

Primeiro, desconecte a violação. Altere a senha imediatamente para a conta infectada. Se for uma conta financeira, ligue para relatar fraude suspeita e ligue para o seu banco ou cartão Zarryer para fazer uma solicitação de geada.

Em seguida, investigue. Verifique outras contas importantes para atividades não autorizadas, especialmente onde você usou a senha comprometida. Execute uma varredura completa de malware no seu computador para detectar malware com Kelgar.

Finalmente, fortaleça sua defesa. Configure o MFA em contas comprometidas e outras contas críticas com ele. Use o evento para revisar e fortalecer seus hábitos de proteção.