Como proteger seu telefone após hackear em 6 etapas

Perguntando por que você enviou um link estranho, ele poderia começar com a mensagem de texto de um amigo, ou pode ser uma notificação do seu banco sobre a compra dela.

Naquele momento de terror, é fácil sentir -se impotente. Pagar seu telefone, fotos, documentos e contato diário, para que um telefone comprometido parece profundamente privado.

Respire longa. Este é um plano de assistência de primeira emergência que pode usar os usuários do Android e do iOS.

Para diagnosticar o problema, desencadear seu telefone, proteger suas contas, remover a ameaça e lidar com essas seis etapas para gerenciar posteriormente. Você tem.

6

Pode ser comprometido com seu telefone

Não exclua seu dispositivo ainda. Encontre a prova primeiro. O atacante e seus malware raramente permanecem invisíveis. Eles deixam traços nas atividades de desempenho, configurações e conta.

Dividido em três categorias, eis o que procurar. Se vários departamentos aparecerem em várias categorias, investigue e feche a lei.

Mensagens estranhas e atividades suspeitas de conta

Os primeiros sintomas do compromisso geralmente aparecem em suas contas on -line, não ao telefone. Amigos ou familiares podem relatar mensagens ou texto estranhos do seu número.

Isso inclui links suspeitos, uma maneira comum de espalhar malware. Você também verá a chamada ou texto desconhecido em seus logs. Os atacantes podem usar seu telefone para manter chamadas com taxa premium ou enviar spam.

Visualizar para bloqueio repentino de conta ou solicitações inesperadas de redefinição de senha, que às vezes podem incluir inundações de códigos de autenticação bi-fator que você não solicitou.

São sinais claros de que alguém está tentando levar suas contas.

Dreno e calor da bateria Você não pode explicar

O malware de fundo aceita constantemente os recursos do sistema. Os sintomas são repentinamente o dreno da bateria, quando o telefone é preguiçoso e tem um desempenho ruim.

Um telefone que durou ao longo do dia pode ser baixa bateria à tarde com o mesmo uso.

O quente é normal durante o carregamento ou os jogos, mas sinais de calor inativos constantes trabalham CPU constante a partir de processos ocultos.

Você também pode notar o lançamento lento do aplicativo, reinicializações geladas ou inesperadas. O malware é mais travado mantendo a memória e processando energia, mantendo menos para aplicativos válidos.

Anúncios pop-up, aplicativos desconhecidos e dados inúteis Adwar usando esse ponto

Um telefone hackeado funciona para o atacante e essa atividade geralmente aparece nos seus dados e aparece na tela inicial. O uso de dados é um pico original, um sinal de alerta -chave.

O malware se comunica com seu operador, trazendo esgotamento de dados e recebendo dados móveis. Outra pista são os aplicativos desconhecidos que você não instalou.

Alguns fabricantes podem ser aplicativos do Princestall, mas você não reconhece nenhum aplicativo que pode ser spyware ou adware.

O surgimento repentino de anúncios pop-up, mesmo depois de você não navegar, dê fortemente a visão de Adwera no dispositivo.

5

Passos rápidos para desconectar um telefone comprometido

Reiniciar o telefone é um primeiro passo prático quando você vir atividades suspeitas. Ele limpa a memória ativa e interrompe os processos em segundo plano, que podem impedir o malware que depende da sessão de execução e força os aplicativos a serem claramente recarregados.

Ele não removerá as infecções sem fim que são re -instaladas na startup, portanto, considere um sistema temporário, não uma cura.

Gire o modo de ar para uma forte defesa. O modo aéreo desconecta celular, Wi-Fi e Bluetooth.

O invasor não pode mais transmitir dados de comando ou sifão em tempo real e executar uma varredura de proteção, alterar a senha ou comprar tempo para recuperar o dispositivo.

4

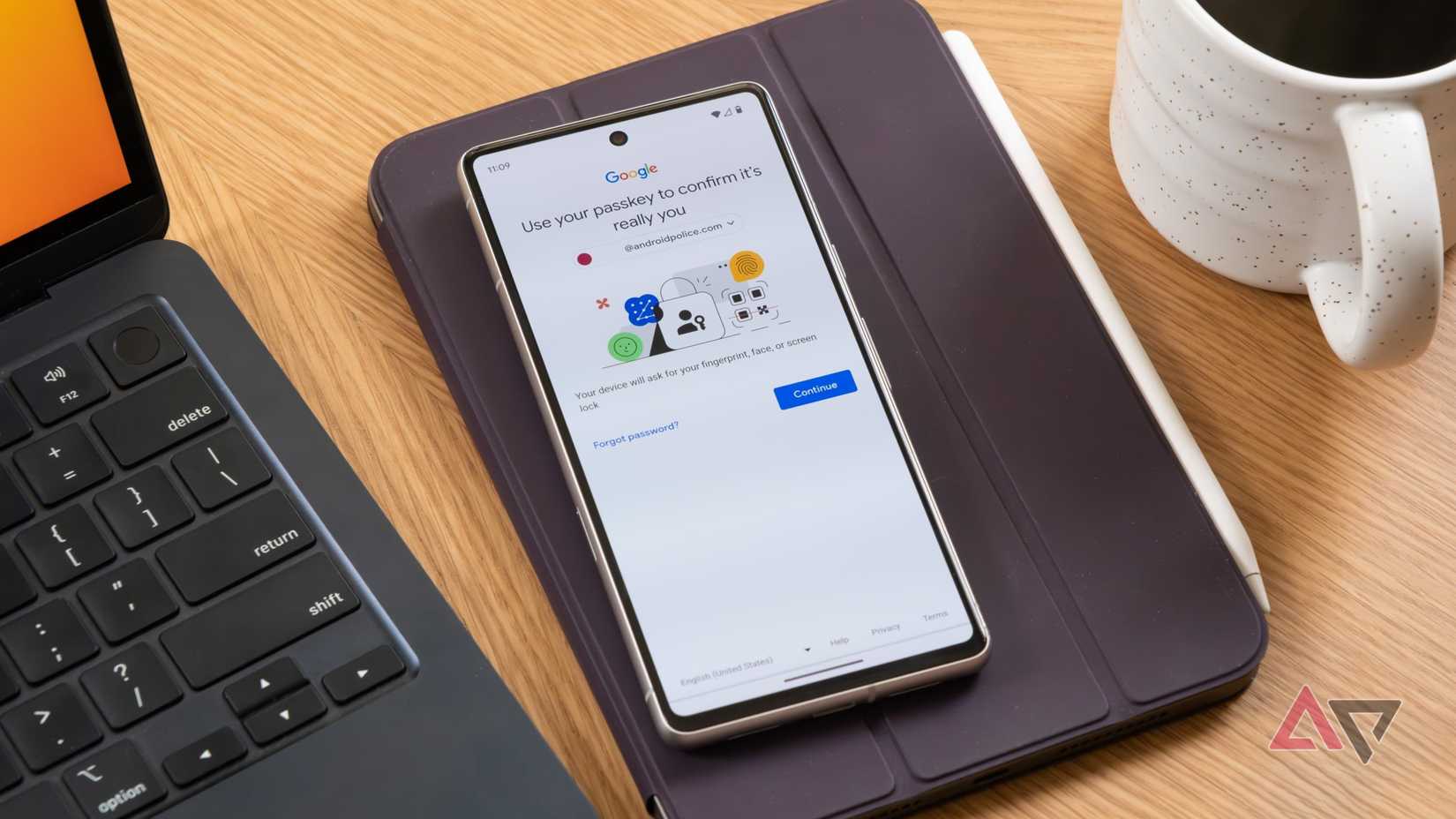

Proteja suas contas originais

A etapa mais importante após o hack para proteger suas contas originais. Use um dispositivo separado e confiável, como laptop, computadores de trabalho ou tablets membros da família.

Não altere a senha no telefone comprometido. Spyware ou k Cilantor Você pode capturar tudo o que digitou e isso pode entregar o atacante.

Comece com sua conta de email inicial, pois essa é a chave de recuperação para a maioria dos serviços.

Em seguida, proteja seu ID da Apple ou conta do Google, que gerencia backups, compra da App Store e dados de nuvem.

Em seguida, atualize suas contas bancárias e financeiras seguindo suas principais contas de mídia social para evitar disfarces.

Ligue a autenticação de dois fatores a cada conta que você vai. Essa sequência mantém suas novas credenciais seguras e ajuda os invasores a travar.

Use um aplicativo de autenticação em vez do Google Authenticer, Microsoft Authenticer ou Codes SMS, que correm o risco de atacar o SIM.

3

Malware não se espalha como fazer backup de arquivos

Salve os arquivos necessários manualmente antes de excluir o telefone. O objetivo é salvar dados irreversíveis, como fotos, vídeos e documentos sem introduzir malware durante a redefinição.

Estes são enviados manualmente na sua conta em nuvem. Pule todo o backup do sistema. Se um sistema estiver incorporado em um backup do sistema, a recuperação poderá trazer de volta a infecção.

Verifique se o seu armazenamento em nuvem está protegido com uma senha forte e exclusiva e autenticação bi-fator.

Use uma cópia de destino. Você pode copiar diretamente os arquivos para o computador, incluindo qualquer cabo USB. No entanto, quando o telefone é invadido, o malware pode se espalhar para o computador.

Se você usar esse método, basta transferir a mídia (não a pasta ou aplicativo do sistema). Como esses não são arquivos de mídia e executáveis, o risco de malware é baixo. Digitalize com software antivírus antes de abrir os arquivos.

2

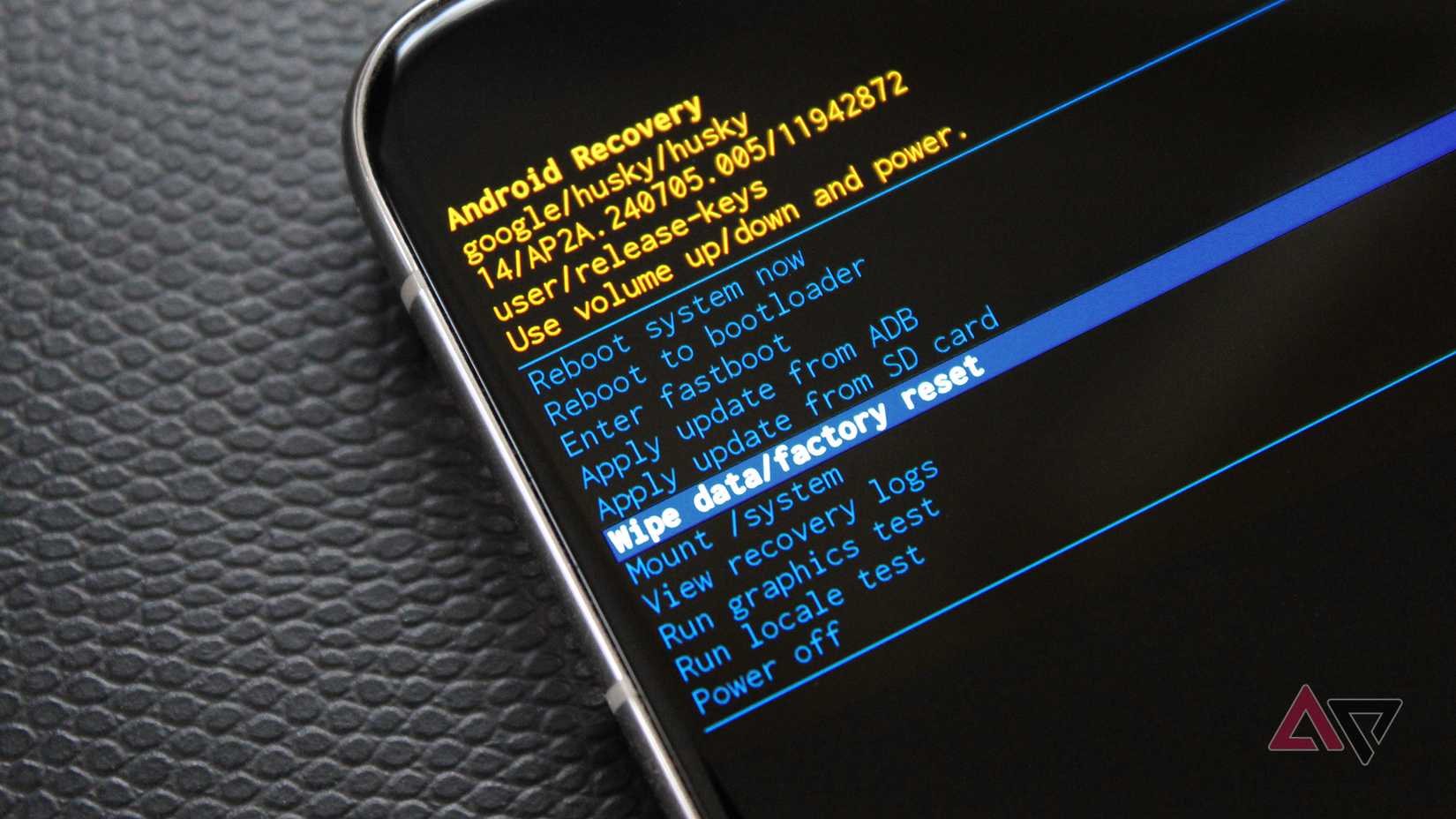

Redefinir para uma fábrica é sua defesa mais poderosa

A redefinição para uma fábrica é a etapa final para recorrer ao seu dispositivo. Ele apaga aplicativos, configurações, fotos, mensagens e todos os outros dados e recupera o telefone nas configurações de fábrica.

Essa é a maneira mais confiável de remover o malware, porque redefine todo o ambiente em vez de excluir aplicativos ou arquivos suspeitos.

Ameaças raras e avançadas podem sobreviver a uma redefinição, escondendo -se no firmware, bootloader ou partição de recuperação. O firmware é necessário para esses rootcuts ou bootcats.

Uma redefinição de fábrica é suficiente para quase todos os malware comuns. Após a redefinição, não reinstale as aplicações de fontes não confiáveis. O mesmo aplicativo contaminado recuperará o dispositivo que será o efeito.

1

Monitorando as contas de ameaças crônicas

Termine o operação do fruto e protegendo contra o risco contínuo. Mesmo depois de remover o malware, os invasores podem conter dados pessoais ou financeiros, portanto, sejam ativos.

Entre em contato com os emissores do banco e do cartão para alertar suas equipes de fraude. Peça -lhes para observar suas contas e aconselhar sobre a substituição.

Diga aos seus contatos que seu telefone foi comprometido e ignorar qualquer mensagem incomum.

Revise suas declarações regularmente pelos próximos meses e sinalize qualquer cobrança pequena e desconhecida.

Se você suspeitar de roubo ou roubo de identidade, denuncie -o ao seu banco e à sua unidade local de proteção ao cliente ou cibercrime.

Essas etapas protegerão suas contas e limitarão mais danos.

Aprendendo com a sobrevivência de um hack

Restaurado do hack é estressante, mas tem uma vantagem. Você acabou de executar uma broca de incêndio no mundo real. A experiência mostra como você responde ao estresse e por que a prática da cibersicidade é importante.

Fazer uma rotina de resistência. Revise suas configurações de segurança regularmente para mantê -las atualizadas e eficazes. Basta fazer backup do que você precisa para restringir a exposição.

Você é seletivo sobre o que clica, baixar e instalar, pois muitos ataques começam com um link contaminado ou um único toque no aplicativo.