Hackers norte -coreanos usam IA para criar identidades militares falsas para ataques

NOVOAgora você pode ouvir artigos da Fox News!

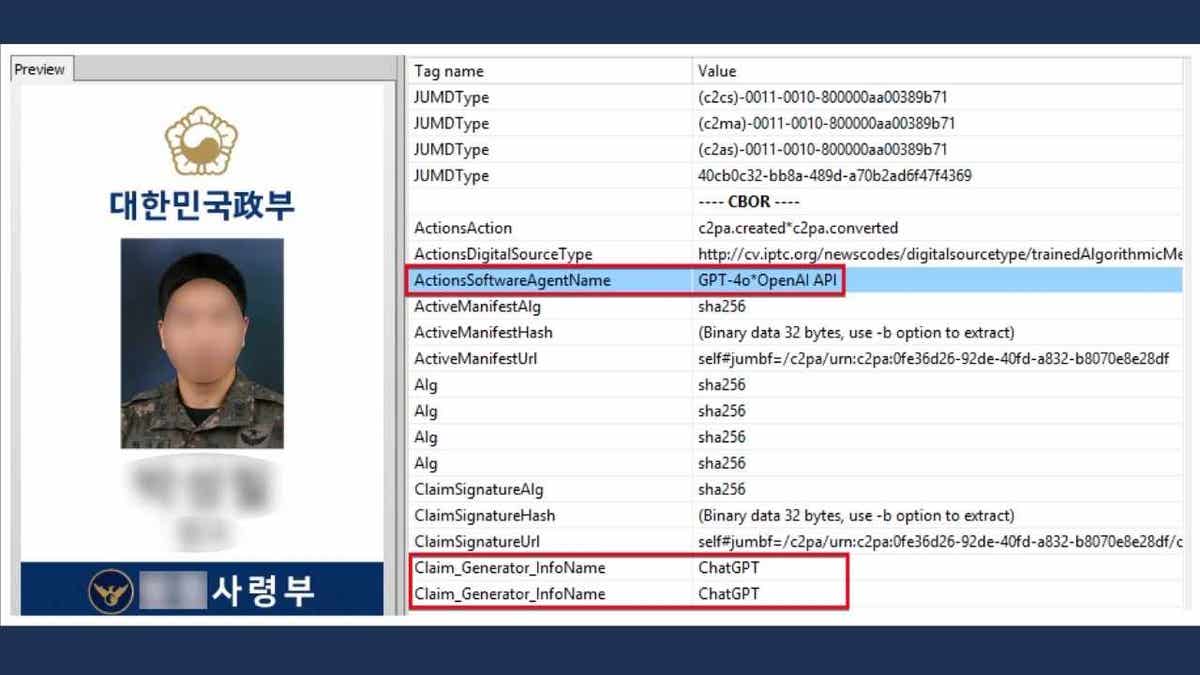

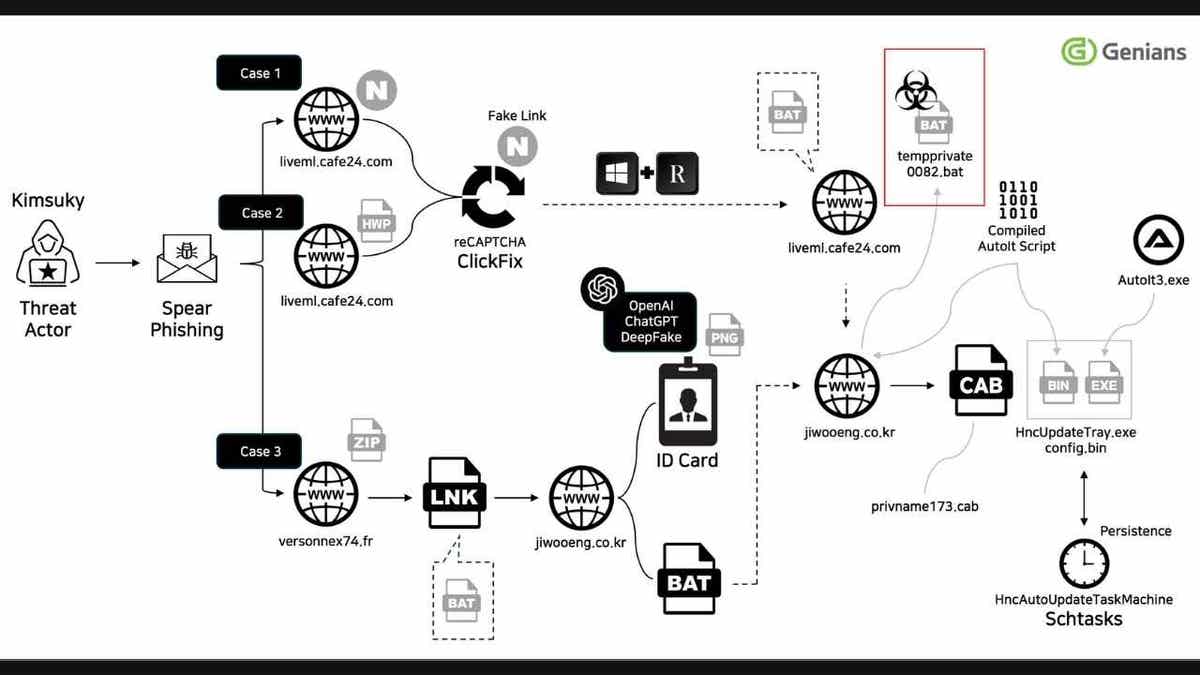

Um grupo de hackers norte -coreanos, conhecido como Kimuky, usou o Chatgpt para criar um falso rascunho da identidade militar sul -coreana. As identidades de tatuagem foram posteriormente adicionadas aos e-mails de caça de identidade que imitam uma instituição de defesa sul-coreana responsável por fornecer informações de identidade às autoridades afiliadas militares. Os tipos de empresas de segurança cibernética sul -coreana anunciaram a campanha em uma nova postagem no blog. O ChatGPT tem garantias que impedem as tentativas de identidades do governo de produzir identidades, enquanto o computador piratas enganou o sistema. Os filhotes disseram que o modelo produz modelos de aparência realista quando é enquadrado como “projetos exemplares para fins legítimos”.

Inscreva -se para o meu relatório gratuito do Cyberguy

Obtenha minhas melhores dicas de tecnologia, avisos de segurança de emergência e oportunidades especiais entregues diretamente à sua caixa de entrada. Além disso, você acessará instantaneamente meu guia final de sobrevivência de fraude – Cyberguy.com/newsletter

Um exemplo de um cartão de identidade virtual criado pela IA. (Adega)

Como os hackers norte -coreanos usam IA para espionagem global?

Kimuky não é um pequeno operador de tempo. O Departamento de Segurança Interna dos EUA disse que “provavelmente foi designado pelo regime norte -coreano com uma missão de coleta de inteligência global”. As espécies que revelam o esquema de identidade falso, disse que este último caso mudou o jogo de IA produtiva.

“O fabricante AI reduziu o obstáculo de entrada para ataques sofisticados. Como isso mostra, os piratas de computadores agora podem produzir identidades falsas extremamente convincentes e outros ativos fraudulentos em uma escala. A preocupação real não é um único documento falsificado, mas como essas ferramentas são usadas em uma combinação. Múltiplos sinais como som, vídeo, e-mail e comodidade para revelar as que revelam as que não podem ser soltas.

A Coréia do Norte não é o único país que usa a IA para ataques cibernéticos.

Abuso de Ai chatbot em crime cibernético louco

Piratas de computadores chineses também usam inteligência artificial para ataques cibernéticos

A Coréia do Norte não é o único país que usa a IA para ataques cibernéticos. Uma empresa de pesquisa de IA e o criador do Claude Chatbot relataram que um hacker chinês usa Claude como uma pilha completa de assistente de ataque cibernético há mais de nove meses. O hacker direcionou provedores de telecomunicações do Vietnã, sistemas agrícolas e até bancos de dados estaduais.

De acordo com o OpenAI, os piratas chineses também tocaram no ChatGPT para criar um script grosso da senha e cavar informações confidenciais sobre redes de defesa dos EUA, sistemas de satélite e sistemas de autenticação. Algumas operações se beneficiaram do ChatGPT para criar transmissões falsas de mídia social projetadas para impedir a divisão política nos EUA.

O Google viu comportamentos semelhantes com o modelo gêmeo. Os grupos chineses relataram que o usaram para eliminar os códigos e expandir o acesso às redes, enquanto hackers norte -coreanos se inclinaram contra os Gêmeos para preparar cartas de cobertura e descobrir anúncios de emprego.

O Google Ai E -Posta Abstracts pode ser atacado para ocultar ataques de caça de identidade

Acima tem um asilo do cenário de ataque de um pirata de computador. (Adega)

Por que hackear ameaças está trabalhando com a IA agora importante agora

Especialistas em segurança cibernética dizem que essa mudança é preocupante. As ferramentas de IA facilitam o que nunca, os piratas do computador começam a convencer os ataques de caça à identidade, produzem mensagens de fraude impecável e oculam códigos maliciosos.

“Uma empresa de segurança e confidencialidade de dados Clyde Williamson”, hackers norte -coreanos para criar uma profunda identidade militar de faka para usar a IA produtiva para ligar para uma chamada para acordar: as regras do jogo de caça de identidade mudaram e os sinais antigos que confiamos foram. “Os funcionários há anos foram treinados para buscar erros de ortografia ou problemas de formatação. Este conselho não é mais válido. O ChatGpt enganou -se ao projetar identidades militares falsas, pedindo ‘modelos de amostra’. O resultado parecia limpo, profissional e convincente.

Williamson, “O treinamento de segurança precisa redefinir. Devemos ensinar as pessoas a se concentrarem no contexto, intenção e verificação. Isso significa incentivar as equipes a desacelerar, verificar suas informações de envio, para aprovar os pedidos por meio de outros canais e a denunciar algo embaraçoso de fazer perguntas”. “Do lado da tecnologia, as empresas devem investir em autenticação por e-mail, MFA resistente à identidade e monitoramento em tempo real. As ameaças são mais rápidas, mais inteligentes e convincentes. Precisamos ter defesas. E para indivíduos? Fique agudo.

Como a IA chatbots ajuda os piratas do computador a segmentar suas contas bancárias?

Como você pode se proteger de fraudes que funcionam com inteligência artificial?

Manter -se seguro nesse novo ambiente requer consciência e ação. Aqui estão as etapas que você pode tomar agora:

1) desacelerar, verificar e usar o forte antivírus

Se você receber um e -post, texto ou pesquisa que parecer urgente, pausa. Antes de se mover, entre em contato com o remetente através de outro canal confiável para confirmar a solicitação. Ao mesmo tempo, proteja seus dispositivos com um forte software antivírus para capturar conexões e downloads maliciosos.

A melhor maneira de se proteger de conexões maliciosas que carregavam malware que acessa suas informações privadas é ter um forte software antivírus em todos os seus dispositivos. Essa proteção pode avisá -lo sobre a caça de identidade e a fraude de software de resgate, mantendo suas informações pessoais e ativos digitais em segurança.

Obtenha minhas escolhas para os melhores vencedores de proteção antivírus 2025 para seus dispositivos Windows, Mac, Android e iOS Cyberguy.com/lockupech

2) Use o serviço de remoção de dados pessoais

Reduza seu risco esfregando informações pessoais dos sites de corretores de dados. Esses serviços podem ajudar a eliminar os detalhes sensíveis que os golpistas usam frequentemente em ataques direcionados. Embora nenhum serviço possa garantir que seus dados possam ser completamente removidos da Internet, um serviço de remoção de dados é uma escolha realmente inteligente. Eles não são baratos e não sua privacidade. Esses serviços fazem todo o trabalho por você, monitorando ativamente suas informações pessoais de centenas de sites e excluindo sistematicamente. É isso que me dá paz e prova que seus dados pessoais são a maneira mais eficaz de excluí -los da Internet. Ao limitar as informações existentes, você dificultou os golpistas, reduzindo o risco de atravessar a referência cruzada, o risco de obter violações com as informações que podem encontrar na rede escura.

Dê uma olhada nas minhas melhores opções para os serviços de remoção de dados e visite uma varredura gratuita para descobrir se suas informações pessoais já estão na web Cyberguy.com/delete

Obtenha uma triagem gratuita para descobrir se suas informações pessoais já estão na web: Cyberguy.com/freescan

3) Verifique cuidadosamente os detalhes de envio

Veja E -Postta, número de telefone ou filial de mídia social. Mesmo que a mensagem pareça polida, uma pequena incompatibilidade pode revelar uma farsa.

4) Use uma autenticação multi -fator (MFA)

Abra uma autenticação multi -fator (MFA) para suas contas. Isso adiciona uma camada extra de proteção, mesmo que os piratas do computador roubem sua senha.

5) Mantenha o software atualizado

Atualize seu sistema operacional, aplicativos e ferramentas de segurança. Muitas atualizações são vulnerabilidades de segurança de patches que os piratas de computadores estão tentando usar.

6) Relate mensagens suspeitas

Se algo for sentido, notifique sua equipe de TI ou provedor de post e. Os relatórios antecipados podem parar de danos mais amplos.

7) questionar o contexto

Pergunte a si mesmo por que você recebe a mensagem. Isso faz sentido? O pedido é incomum? Confie em seus instintos e confirme antes de se mudar.

Clique aqui para obter o aplicativo Fox News

Inferências básicas de Kurt

Ai reescreve as regras de segurança cibernética. Hackers norte -coreanos e chineses já estão usando ferramentas como ChatGPT, Claude e Gêmeos para entrar em empresas, vencer identidades e executar fraudes detalhadas. Os ataques são mais limpos, mais rápidos e convincentes do que nunca. Ficar seguro sempre significa ficar acordado. As empresas precisam atualizar a educação e fazer defesas mais fortes. Os usuários diários devem desacelerar antes de confiar em qualquer solicitação digital, questionar o que veem e controlar duas vezes.

Você acredita que as empresas de IA fazem o suficiente para impedir que os piratas de computadores abusam de seus veículos ou a responsabilidade cai demais para os usuários diários? Digite -nos escrevendo para nós Cyberguy.com/contact

Inscreva -se para o meu relatório gratuito do Cyberguy

Obtenha minhas melhores dicas de tecnologia, avisos de segurança de emergência e oportunidades especiais entregues diretamente à sua caixa de entrada. Além disso, você acessará instantaneamente meu guia final de sobrevivência de fraude – Cyberguy.com/newsletter

Copyright 2025 Cyberguy.com. Todos os direitos reservados.